2024 HISCON Write-Up

Nickname: 0xH0P3

2nd Place 🥈

1. 시작하기 (Misc)

문제의 접속 정보의 /admin에서 flag를 확인할 수 있었다.

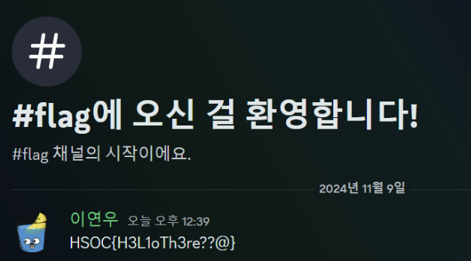

2. Discord (Misc)

디스코드에 참가해 flag를 확인할 수 있었다.

3. PPT Promotion (Foresics)

PPT 파일은 ZIP 형식으로 압축되어 있기 때문에 이를 압축 해제한 후, 구성 요소들을 확인할 수 있다.

압축을 해제하고 grep 명령어를 사용해 플래그의 일부분을 포함하는 파일을 검색한 결과, ppt/slides/slide2.xml 파일에서 HSOC{72 97 110 115 101 105 95 76 111 118 101} 라는 문자열을 발견했다. 이 문자열은 아스키 코드로 되어 있어, 이를 적절히 디코딩하면 플래그가 나온다.

최종적인 플래그는 HSOC{Hansei_Love} 이다.

4. 심사숙고해서 만든 문제 (Forensics)

문제 설명에서 플래그파일을 지웠다는 얘기가 있었다.

그래서 FTK Imager로 vhd 파일을 열어서 $RECYCLE.BIN을 살펴보았다.

FTK Imager을 통해 삭제된 파일들에 접근할 수 있었고 많은 플래그 파일들 중 진짜 플래그를 담은 png 파일을 찾을 수 있었다.

5. ARP (Network)

arp 프로토콜을 사용한 패킷 중 172.16.0.253를 찾는 패킷에 flag가 있다. 라고 문제에서 설명했고,

출발지나 목적지가 172.16.0.253인 ARP 패킷만 표시하는 필터

arp && (arp.src.proto_ipv4 == 172.16.0.253 || arp.dst.proto_ipv4 == 172.16.0.253)적용하니 패킷이 1개 나왔다.

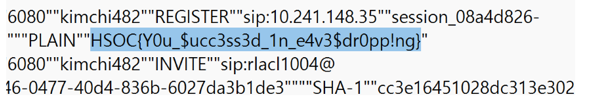

6. 콜렉트콜 (Network)

문제파일에 플래그가 그대로 있었다.

7. enjoy (System)

enjoy.exe를 헥스 에디터로 열면, Funny_Programming 이라는 문자열이 나온다.

8. 와이파이 비밀번호 (Web)

플래그가 소스코드에 하드코딩 되어있다.

9. 비밀 (Web)

제공되는 HTML 소스에서 자바스크립트 코드를 찾았고, 코드가 난독화 되어있어서 obf-io.deobfuscate.io에서 복호화했다.

복호화해보니 Base64처럼 생긴 문자열이 있었고 URL Decoding을 시도하는 코드였다.

맨아래 Base64 문자열을 디코딩하고 나오는 URL 인코딩 문자열을 디코딩하면 플래그가 나온다.

10. 퀴즈 (Web)

주어진 문자열을 유니코드 디코딩하면 된다.